【導(dǎo)讀】通過使用人類無法聽到卻可以被電子麥克風(fēng)識別的高頻聲波,研究人員得以向市面上所有主流“智能助手”發(fā)送只能被目標(biāo)設(shè)備聽到的指令。浙江大學(xué)的研究團(tuán)隊把他們的技術(shù)命名為“ 海豚攻擊 ”。你想了解其中的原理嗎?來上一堂物理課吧!

來自中國的安全研究人員發(fā)明了一種巧妙的方法,不用說話就能激活語音識別系統(tǒng)。通過使用人類無法聽到卻可以被電子麥克風(fēng)識別的高頻聲波,研究人員得以向市面上所有主流“智能助手”發(fā)送只能被目標(biāo)設(shè)備聽到的指令。

這支來自浙江大學(xué)的研究團(tuán)隊把他們的技術(shù)命名為“ 海豚攻擊 ”,因?yàn)楹k嗑褪怯酶哳l聲波進(jìn)行交流的。你想了解其中的原理嗎?來上一堂物理課吧!

科學(xué)原理

大多數(shù)電子產(chǎn)品中的麥克風(fēng)使用了一小塊薄膜,它可以通過振動來響應(yīng)由聲波引起的氣壓變化。由于人類通常聽不到任何 20 千赫以上的信號,麥克風(fēng)軟件一般不會對那些信號進(jìn)行處理。不過,從技術(shù)上講,那些信號仍然會被偵測到——這被稱為低通濾波器。

完美的麥克風(fēng)會且僅會在特定的輸入頻率下以已知的頻率振動。但在現(xiàn)實(shí)世界中,薄膜會受到諧波的影響——舉例來說,400 赫茲的音調(diào)也會引起 200 赫茲和 800 赫茲的響應(yīng)(這里的數(shù)字并不精確,但意思就是這樣)。你可以在 維基百科 上找到一些非常不錯的 GIF 動畫,它們對此進(jìn)行了生動的展示。不過,這通常不會成為一個問題,因?yàn)橹C波的強(qiáng)度要比原來的振動弱得多。

假如你希望麥克風(fēng)響應(yīng)一個 100 赫茲的音調(diào),但出于某種原因不想發(fā)出這種聲音。如果你發(fā)出一個強(qiáng)度足夠大的 800 赫茲音調(diào),它的諧波將能產(chǎn)生 100 赫茲的音調(diào),而后者僅會被麥克風(fēng)識別。其他人將只能聽到原來的 800 赫茲音調(diào),卻不會知道設(shè)備對其他音調(diào)進(jìn)行了響應(yīng)。

狡猾的調(diào)制解調(diào)器

這些基本上就是研究人員所做的事情,當(dāng)然他們采用了更精確的方式。研究人員發(fā)現(xiàn),大多數(shù)語音激活設(shè)備(包括手機(jī)、智能手表和家庭中樞設(shè)備)所使用的麥克風(fēng)都會受到這種諧波影響。

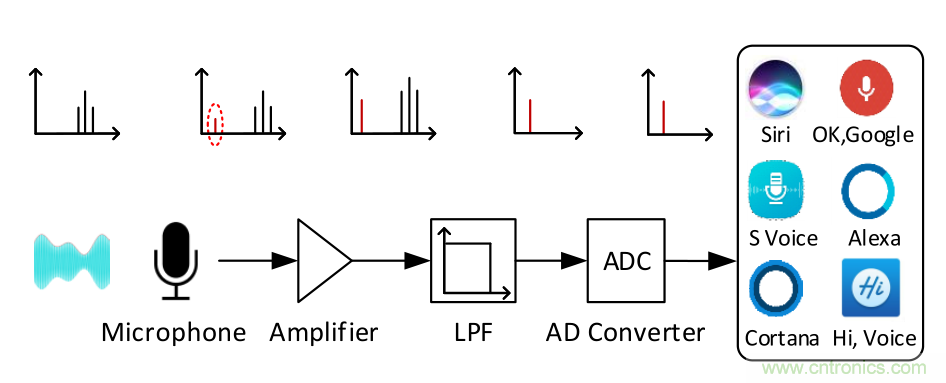

以上圖表展示的是:超聲波(黑色的“波”)生成,產(chǎn)生紅色的諧波,然后被低通濾波器消除。

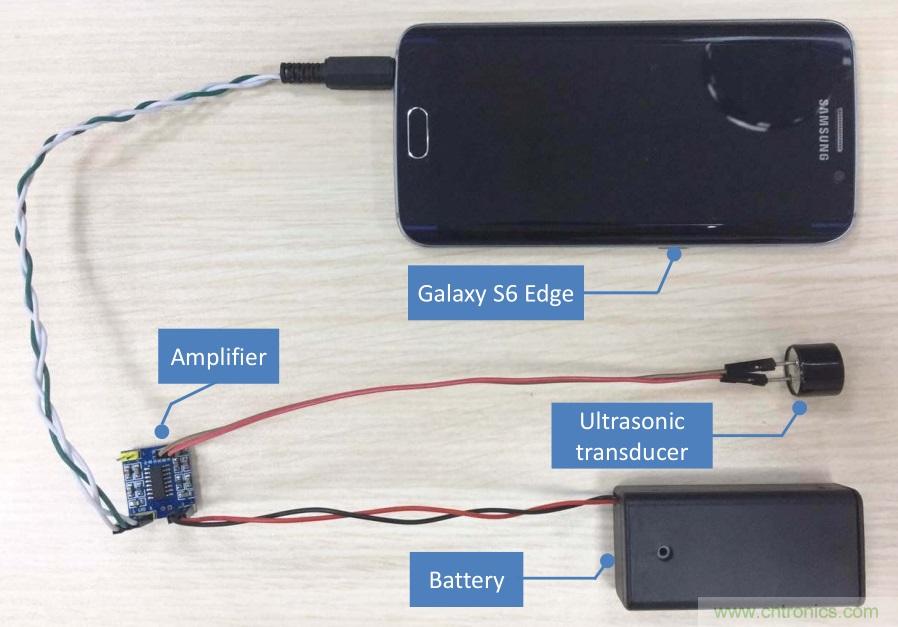

首先,他們利用高得多的超聲頻率生成了目標(biāo)音調(diào),以此進(jìn)行測試,并獲得了成功。接著,他們嘗試用 500-1000 赫茲之間的多層音調(diào)重建語音片段——這個過程要更加復(fù)雜,但本質(zhì)上并無區(qū)別。而且,這個過程并不需要用到很多專門的硬件,你可以在電器商店買到現(xiàn)成的。

經(jīng)過解調(diào)的語音能夠很好地激活設(shè)備,并且支持所有主流的語音識別平臺:

“海豚攻擊”的語音指令雖然完全無法被人類聽見,但卻可以被電子設(shè)備的音頻硬件接收到,并且可以 被語音識別系統(tǒng)正確理解。我們在各大語音識別系統(tǒng)上驗(yàn)證了“海豚攻擊”,其中包括 Siri、Google Now、三星 S Voice、華為 HiVoice語音智靈、Cortana 以及 Alexa。

它們得以成功執(zhí)行多種命令,從喚醒短語(“OK Google”)到復(fù)雜請求(“把后門打開”)。自然而然,不同的手機(jī)和不同的短語會有不同的成功率,而且距離遠(yuǎn)近也會有影響。不過,實(shí)施攻擊的有效距離均未超過 5 英尺。

研究人員制作的便攜式“海豚攻擊”系統(tǒng)。

看不見的指令可以穿過空氣,偷偷讓你的設(shè)備執(zhí)行它們,這個想法讓人感到可怕(當(dāng)然,WiFi 攻擊也是這個樣子)。不過,“海豚攻擊”的危險性是有限的,這里面有幾個原因。

首先,你可以把語音識別系統(tǒng)的喚醒功能關(guān)閉,以此杜絕“海豚攻擊”。這樣一來,如果其他人要想進(jìn)行攻擊,語音識別軟件就必須處在打開狀態(tài)。

其次,即便你打開了喚醒功能,很多設(shè)備會禁止語音識別軟件訪問聯(lián)系人、打開應(yīng)用或網(wǎng)站,直至你解鎖設(shè)備。攻擊者或許可以偷偷用你的設(shè)備詢問天氣情況或者尋找附近的泰國菜餐館,但卻無法操縱設(shè)備訪問惡意網(wǎng)站。

最后,也許是最明顯的一個原因,在目前的狀態(tài)下,攻擊必須在數(shù)英尺之內(nèi)才能發(fā)動。即便攻擊者可以在近距離內(nèi)發(fā)出指令,但如果你的手機(jī)被喚醒并重復(fù)“好的,匯錢到莫斯科”這樣的指令,你很有可能會馬上注意到。

即便如此,在某些場景下,“海豚攻擊”仍然可能奏效。如果一臺配備揚(yáng)聲器的物聯(lián)網(wǎng)設(shè)備遭到入侵,攻擊者便可以用它發(fā)出超聲波,指揮附近的 Echo 音箱打開房門或關(guān)閉警報。

這樣的威脅或許不是特別現(xiàn)實(shí),但它也說明了攻擊者可以采用多種途徑入侵我們的設(shè)備。要對那些希望被應(yīng)用于日常生活的技術(shù)進(jìn)行審查,把它們拿出來公開測試并設(shè)計好應(yīng)對攻擊的措施,這乃是必不可少的一環(huán)。

(來源:TechCruch)

推薦閱讀: