【導讀】隨著嵌入式網絡設備成本的下降,現在它們已經無處不在了。但是,這種快速擴散的一個隱藏成本是:這些設備可能缺乏安全性,因此可能被攻擊。如果沒有做好安全措施,設備可能會泄露視頻、圖像或音頻等私人信息,或者成為僵尸網絡的一部分,在全球范圍造成嚴重破壞。

嵌入式帶來的安全隱患

隨著嵌入式網絡設備成本的下降,現在它們已經無處不在了。但是,這種快速擴散的一個隱藏成本是:這些設備可能缺乏安全性,因此可能被攻擊。如果沒有做好安全措施,設備可能會泄露視頻、圖像或音頻等私人信息,或者成為僵尸網絡的一部分,在全球范圍造成嚴重破壞。

01 邊緣計算概括

邊緣計算是一種將集中式計算資源轉移到更靠近數據源所在地的范式。它具有多個優(yōu)勢,包括:

● 可斷網工作

● 響應速度更快

● 各級計算需求之間的平衡得到了改善

圖1:邊緣計算架構圖顯示了云基礎設施與邊緣聯網設備之間的關系

(圖源:貿澤電子)

如圖1所示,云基礎設施管理邊緣設備。物聯網(IoT)設備通過邊緣設備(如邊緣網關)連接到云,以盡量縮小全局通信范圍。

說明性圖表顯示了一個框,左側的云基礎設施連接到中間的云內的互聯網。然后邊緣設備連接到右側的互聯網,3個物聯網設備連接到邊緣設備。

根據總部位于德國的統(tǒng)計數據庫公司Statista估計,2018年,全球共有230億臺連接到物聯網的設備,專家預計,到2025年,這一數字將增至750億臺。針對物聯網設備的Mirai惡意軟件在2016年中斷了數百萬人的互聯網訪問,說明這些設備需要更好的安全性。事實上,當攻擊者發(fā)現某個特定設備的漏洞時,就可以將該漏洞大規(guī)模應用于其他相同設備。

隨著越來越多的設備擴散到邊緣,這些設備的風險也隨之增加。聯網設備是攻擊者的共同目標,他們可以利用這些設備引起關注,或者更常見地擴展僵尸網絡。下面,我們就來探討一些保護邊緣計算設備的方法。

02 保護設備

要探討設備并理解它的漏洞是如何被利用的,我們先看一下什么叫做攻擊面。設備的攻擊面是指攻擊者可以嘗試利用其攻擊設備或從設備中提取數據的所有點。攻擊面可包括:

● 與設備對接的網絡端口

● 串行端口

● 用于升級設備的固件更新過程

● 物理設備本身

03 攻擊途徑(Attack Vector)

攻擊面代表著設備存在的風險,是安全防御的重點。因此,保護設備就是一個理解設備可能存在的攻擊途徑并保護它們以減少攻擊面的過程。

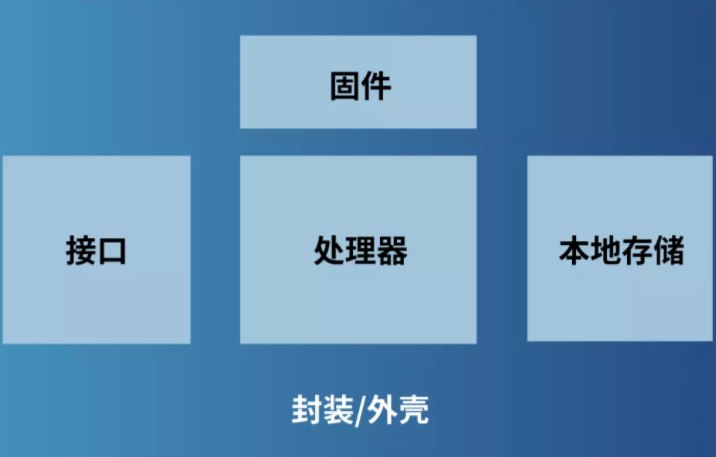

常見的攻擊途徑通常包括:

● 接口

● 協議

● 服務

圖2:該圖顯示了一個簡單邊緣設備的潛在攻擊途徑。

(圖源:貿澤電子)

從圖2我們可以看到,一些攻擊途徑來自于網絡或本地接口、設備上運行的固件周圍的各種面,甚至物理包本身。下面我們來探討一些攻擊途徑以及如何保護它們。

04 通信

攻擊接口或協議是一個多層次的問題。與云端通信本身存在安全性問題,包括數據安全性以及通過一個或多個協議(如HTTP)訪問設備的安全性。

傳輸層安全性(TLS)應保護與設備的所有來回通信。這種類型的加密協議包括身份驗證,以確保雙方都清楚他們在與誰通信,以及所有數據的加密,以避免竊聽攻擊。這對于通過公共網絡(如互聯網)與遠程云通信的邊緣設備而言是理想選擇。

考慮到數據在IP網絡上的移動速度,為了高效管理身份驗證和數據加密與解密,必須進行硬件加速。具有硬件加密加速功能的處理器包含為實現傳輸層安全性(TLS)而進行的片上加密加速,可確保與遠程系統(tǒng)的安全通信。

使用Kerberos等協議進行身份驗證可以確??蛻魴C和服務器安全地標識自己。Kerberos依賴于對稱密鑰加密或公鑰加密,這兩種加密都可以使用包含加密引擎的處理器來加速。

05 協議端口

與網絡接口一起使用的協議端口是聯網設備上最普遍的攻擊途徑之一。這些端口使對設備的協議訪問暴露于風險之中。例如,web接口通常通過端口80而暴露,因此向攻擊者提供有關可攻擊的漏洞類型的信息。

保護這些端口的最簡單方法之一是使用防火墻。防火墻是設備上的應用程序,您可以將其配置為限制對端口的訪問,從而保護端口。例如,防火墻可以規(guī)定禁止訪問指定端口(預定義的受信任主機除外)。這樣可以限制對端口的訪問,有助于避免利用協議漏洞的常見攻擊,如緩沖區(qū)溢出攻擊。

06 固件更新

邊緣設備正在變得越來越復雜,執(zhí)行著比前幾代更先進的功能,包括機器學習應用程序。伴隨著這種復雜性,需要修復問題并發(fā)布設備更新。但是,固件更新過程會產生攻擊途徑。通過在邊緣安全計劃中對固件更新實施安全措施,可以減輕攻擊者帶來的風險。

代碼簽名是一種常用的安全方法,用于避免惡意代碼進入設備。這需要使用加密散列函數對固件映像進行數字簽名。加密散列函數可在固件更新過程之前在設備上使用,以確保代碼是真實的,并且在簽名后未被更改。

已簽名的代碼也可以在引導時使用,以確保本地存儲設備中的固件沒有被更改。這包括兩種攻擊途徑,一是利用設備的更新過程,試圖使用存在漏洞的圖像更新設備,二是保護設備,使其不受強制塞入本地存儲設備的圖像的影響。

使用可信平臺模塊(TPM)也頗有好處。TPM是一個安全加密處理器,專門用于安全功能,通常包括哈希生成、密鑰存儲、哈希和加密加速以及其他多種功能。

07 物理安全措施

防篡改設計可以幫助檢測設備是否已被物理打開或以某種方式受到損害。這還包括盡可能減少外部信號,以限制攻擊者監(jiān)視其控制的設備和發(fā)現漏洞的方式。攻擊者可能試圖監(jiān)視總線信號以識別安全信息,并且在極端情況下,可能會對設備施加溫度變化、更改時鐘信號,甚至通過使用輻射來誘發(fā)錯誤。搞清楚潛在攻擊者用來了解您的設備的方法將有助于打造更安全的產品。

08 從何處了解更多信息

隨著當今網絡戰(zhàn)的不斷發(fā)展,個人和國家可以有各種動機來尋求利用設備漏洞,邊緣安全是一場漫長而艱難的戰(zhàn)斗。但是,采取現代安全措施并在產品開發(fā)之初就考慮安全問題,將大大有助于確保設備的安全性。及早分析設備的攻擊面將有助于確定把注意力集中在何處,以便開發(fā)更安全的設備。您可以在貿澤安全博客了解更多詳情。

來源:貿澤電子,原創(chuàng):M. Tim Jones

免責聲明:本文為轉載文章,轉載此文目的在于傳遞更多信息,版權歸原作者所有。本文所用視頻、圖片、文字如涉及作品版權問題,請聯系小編進行處理。

推薦閱讀: